Sono partiti da server noleggiati in Slovacchia, Olanda e Usa e hanno preso di mira le infrastrutture critiche del mondo occidentale. L’attacco hacker che nelle ultime ore sta preoccupando gli addetti ai lavori non è uno scherzo. Francia e Germania prima, e Usa poi, stanno patendo le conseguenze di questo malware che penetra nei sistemi digitali e blocca i dati riservati, rubando informazioni preziose e costringendo a pagare un riscatto (si parla di circa 40.000 euro per ogni vittima) chi vuole ripristinare i suoi server.

Gli effetti dell’attacco si registrano in quasi tutta Europa, Italia compresa, e nell’America del nord. Secondo gli esperti, siamo solo agli inizi di una grossa campagna per colpire i datacenter: in queste ultime ore, proprio negli Usa, cresce il numero di aziende colpite parte dell’infrastrutture cloud classificata dalla nuova legislazione europea come infrastrutture critica, quindi necessarie alla sicurezza dei singoli Paesi.

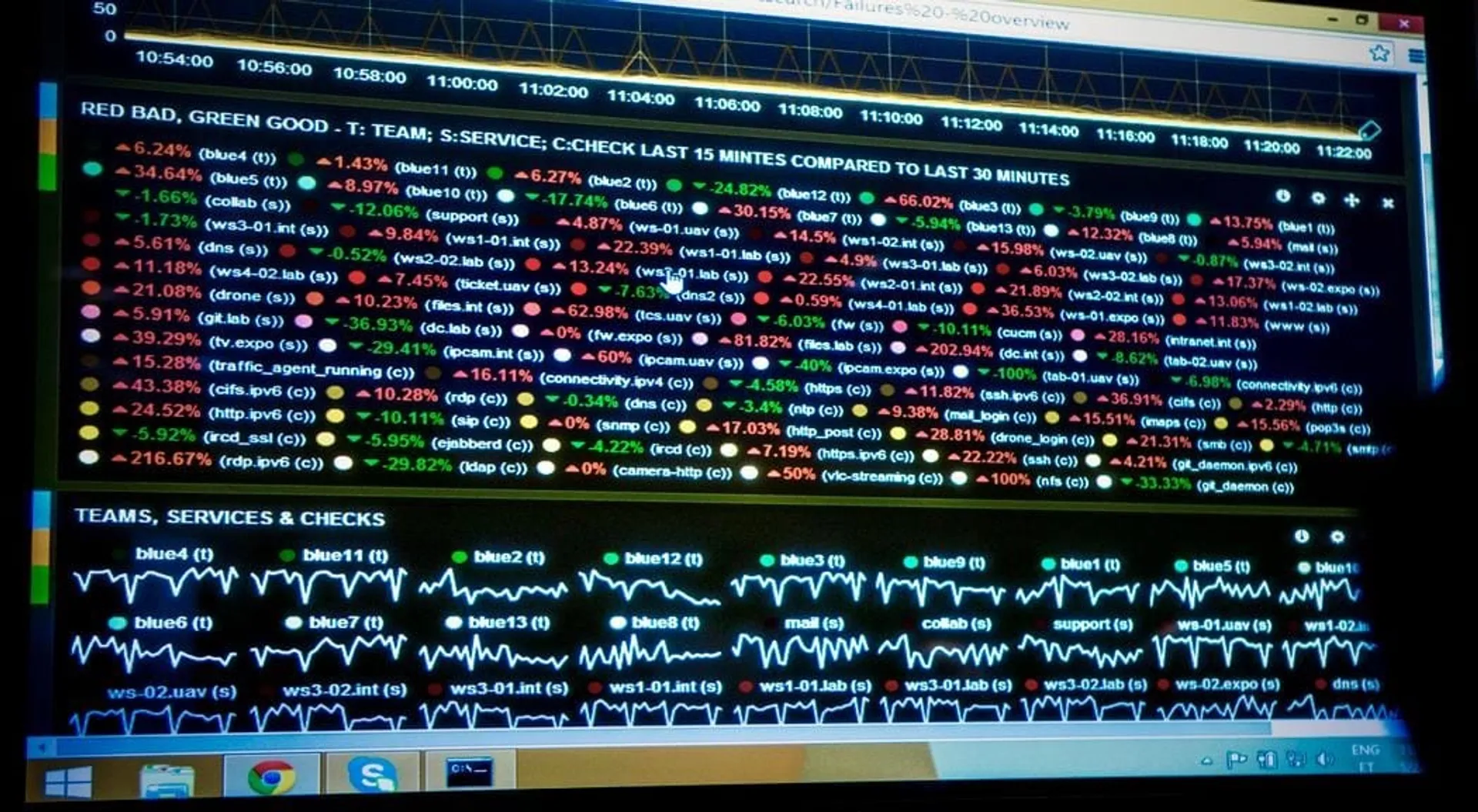

Al momento si registrano circa duemila aziende colpite finora, ma a rischio sarebbero oltre 50.000. «Il fattore che sorprende di più - dice Luca Mella, responsabile tecnico di BE42Late, azienda specializzata in cyber security ed intelligence del gruppo Thinkopen – è la velocità e l’intensità degli attacchi, In poche ore si passa da 10 centri fatti a centinaia e migliaia di colpi, con una crescita incredibile. Un’escalation che ricorda l’attacco su scala globale del ransomware coreano del 2017».

Ma chi c’è dietro questa operazione sistematica? Secondo analisi ben approfondite, realizzate da diverse agenzie di sicurezza internazionali che hanno analizzato il malware, ci sono enormi similitudini con un ransomware già noto per i danni perpetrati in passato: si tratta di ESXiArgs che appartiene a Babuk, una gang russa attiva fino al 2021. Proprio in quell’anno Babuk aveva assestato un colpo senza precedenti a diversi laboratori di biotecnologie in Francia. Allo stesso modo possono essere riconducibili ad altri attori della criminalità russa come Quantum/Dagon che alcuni anni fa avevano trovato altri buchi nei sistemi VmWare.

C’è di più: il gruppo è anche conosciuto ed associato a Nevada Ransomware, un movimento misto composto da malviventi russi e cinesi. Stabilire una connessione diretta con gli Stati di appartenenza non è scontato visto che la criminalità comune ha in partenza modalità autonome rispetto alle strategie degli enti pubblici. Ma una cosa è certa: negli ultimi anni si sono sempre di più riscontrate connessioni maggiori tra gli stati e gli hacker. E il confine tra mercenari e Stati diventa sempre più labile: «Quello che capita nella guerra tradizionale – spiega Gianpiero Siroli esperto di cyber ed info war – lo troviamo coi mercenari cybernetici. Capita spesso che le autorità pubbliche chiudano un occhio sulle attività criminali di certi soggetti in cambio d’informazioni preziose per i propri obiettivi. Noi ci svegliamo solo adesso ma sono decenni che gli Stati si stanno organizzando in questa direzione».

Il problema, secondo gli esperti, era evitabile e solo la superficialità e l’approssimazione dei manager hanno offerto il destro a questo sfondamento. Già in passato si erano riscontrate lacune al sistema che erano state evidenziate da altri attacchi. Come se niente fosse, semplicemente protette da una password, le aziende prese di mira hanno reso raggiungibili questi dati senza neanche aggiornarli come un minimo di prudenza avrebbe suggerito. Ma tutto sembra compromesso e soprattutto si teme sia l’inizio di un incubo che lascerà tracce sulla difesa di casa nostra.