L’attacco è doppio. C’è un altro virus in circolo, si chiama Jaff e si diffonde attraverso le email. Cinque milioni all’ora inviate a ignari utenti scelti a caso. La prima offensiva cyber globale è stata lanciata in contemporanea e si è propagata in mezzo mondo. Da una parte WannaCry che ha messo in ginocchio le reti di ospedali, compagnie telefoniche, biglietterie ferroviarie; dall’altra un malware che infetta i singoli pc. In entrambi i casi si chiede un riscatto per riavere indietro dati, documenti, la propria vita.

«Lo valuto come test in preparazione di nuove strategie di attacchi sistemici». A sottolineare la gravità della situazione e la pericolosità in prospettiva è Luisa Franchina, ingegnere a capo dell’Associazione esperti infrastrutture critiche. «A guardarlo così - spiega - sembra un duplice attacco perpetrato da criminali solo per guadagnare, ma se consideriamo l’elevato numero dei paesi colpiti, la traduzione della formula del riscatto in 28 lingue e la gestione di milioni di interlocuzioni contemporanee per raccogliere i profitti appare quantomeno singolare». Sembrerebbe quindi una prova generale per valutare le vulnerabilità dei sistemi e la capacità di reazione. Un'ipotesi che lascerebbe intravedere l’azione di uno o più paesi dietro l’interesse economico di singoli criminali.

Venerdì scorso, poco prima che ‘Vogliopiangere’ iniziasse a far disperare, Jaff era già in azione. «Si tratta di una variante del ramsonware Locky con cui condivide parte del codice e viene diffuso mediante l’ausilio di una Necurs botnet molto estesa che arriva a contare oltre 5 milioni di pc infetti», chiarisce l’esperto informatico Adolfo Di Fonzo. In pratica un insieme di computer, senza che i proprietari se ne accorgano, invia un'email con un file pdf allegato che, una volta aperto, installa il malware in grado di criptare i dati contenuti nella memoria.

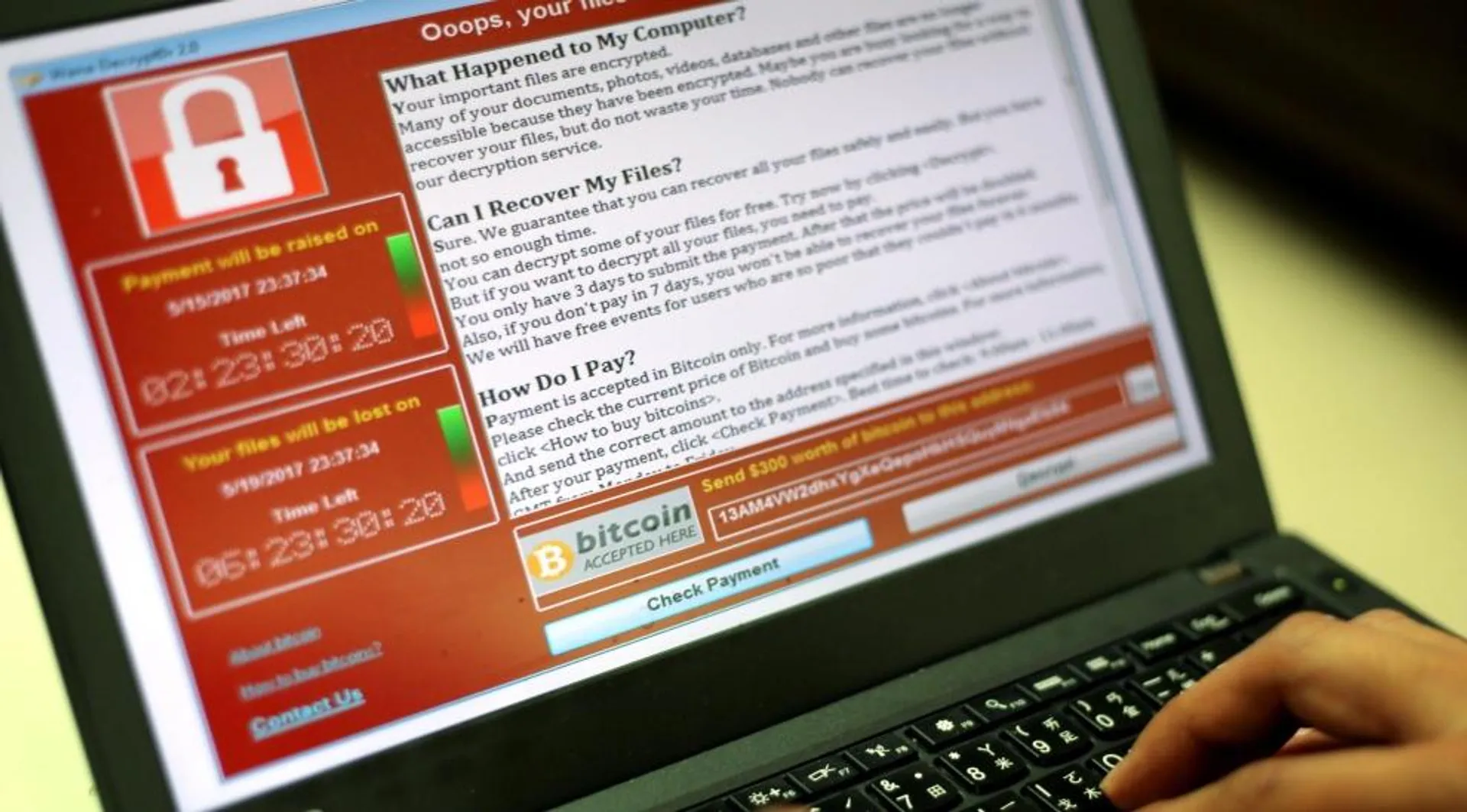

Da quel momento il pc è tenuto in ostaggio. Per liberarlo occorre seguire le istruzioni declinate in una schermata dal sapore vintage. E soprattutto pagare una cifra che è molto più alta di quella richiesta da WannaCry. Si parla di circa 2.500 dollari. «Gli indirizzi email di origine degli attacchi risultano piuttosto casuali se relazionati alle potenziali vittime», sottolinea Di Fonzo. Una pesca a strascico fatta attraverso un codice sorgente che è stato modificato e rivenduto sul mercato nero. Ad acquistarlo potrebbe essere stato chiunque. E chiunque può esserne colpito. Non sembra però possa diffondersi sulla propria rete come WannaCry che sfrutta una falla di Windows ed è in grado, una volta che ha infettato un pc, di fare la scansione all’interno del network individuando altri computer vulnerabili.

Al momento in Italia sono a rischio soprattutto le piccole e medie imprese, il manifatturiero con le catene di montaggio automatizzate, gli studi professionali, le sedi periferiche, tribunali compresi, del ministero della Giustizia, la pubblica amministrazione. «In genere hanno sistemi obsoleti e non aggiornati, mentre le infrastrutture critiche quali reti energetiche, aeroportuali, ferroviarie sembra abbiano respinto l’attacco», nota l’ingegnere Franchina. Quanto alle compagnie telefoniche, dalla sede Fastweb di Milano fanno trapelare di aver retto all’attacco, mentre a Madrid i dipendenti di Telefonica sono stati richiamati via megafono con l’ordine di spegnere immediatamente tutti i computer e i dispositivi elettronici.

Individuare i responsabili sembra improbabile, quel che è certo però è che la modalità dell’attacco non ha richiesto grandi capacità innovative, ma ha trovato un terreno fertile. Nel caso di Jaff si tratta di virus che ci auto-installiamo senza verificare la provenienza dell’email che lo accompagna. Nel caso di WannaCry la falla era conosciuta ed era anche già stata sanata. Microsoft era infatti corsa ai ripari mesi fa rilasciando l’aggiornamento. Un duplice attacco con al momento un solo responsabile noto: noi. Colpevoli di disattenzione e superficialità.

Banche08.09.2011

I conti online? Un colabrodo