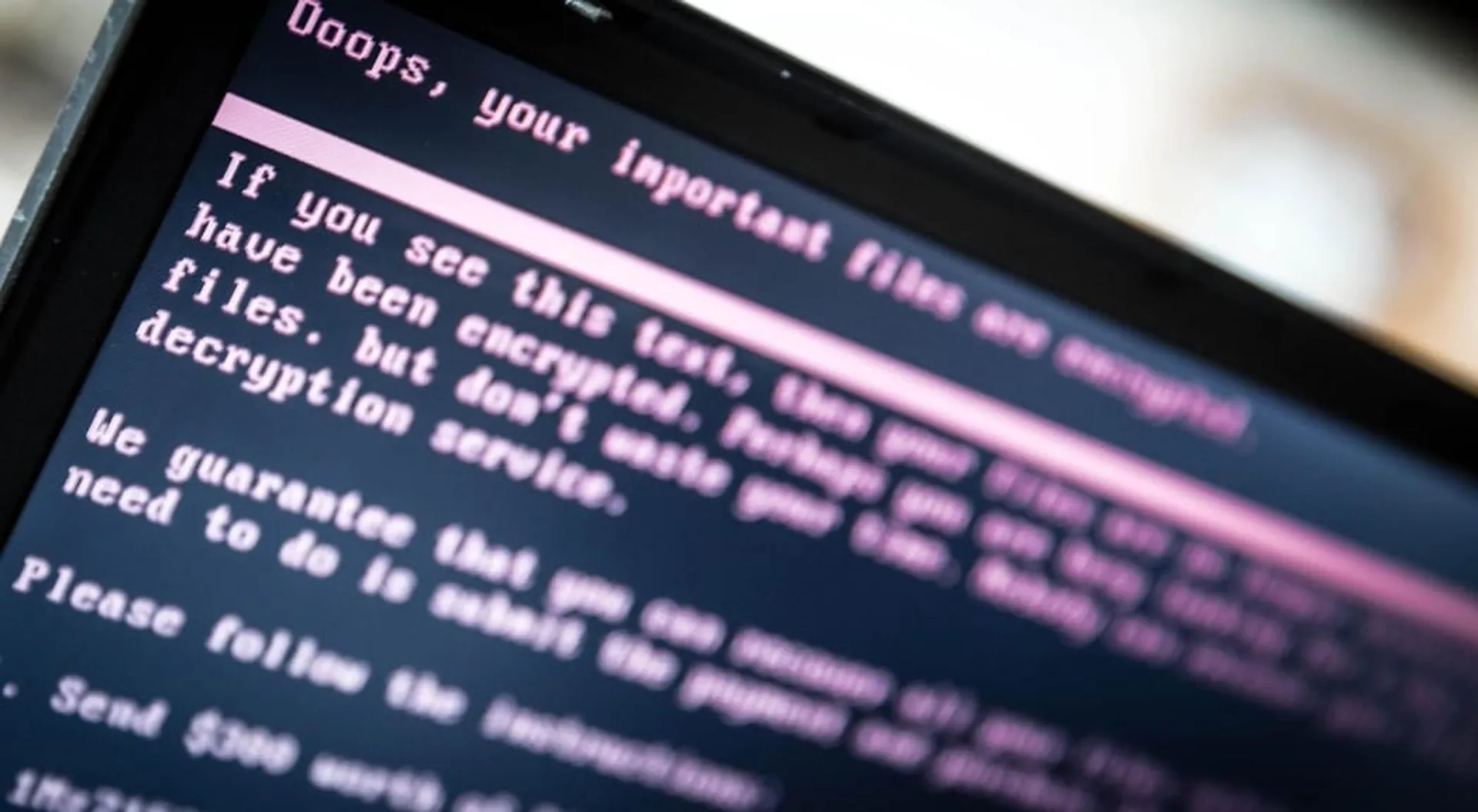

Nel maggio del 2021 un attacco informatico alla Colonial Pipeline, negli Stati Uniti, ha portato il New York Times ad ammonire: «Gli attacchi ransomware possono essere devastanti e possono solo peggiorare». L’intrusione nei sistemi della Colonial Pipeline - lo scheletro degli oleodotti americani, che dal Texas ha la capacità di spostare due milioni e mezzo circa di barili di petrolio al giorno nelle città sud orientali - ha mostrato il risvolto reale di quanto spesso ci pare accada in un mondo etereo, quello di server, computer, connessioni, vpn, cloud: a seguito dell’attacco, il prezzo della benzina è salito alle stelle e la conclusione è giunta solo dopo un pagamento del riscatto, elemento fondamentale di questo genere di attacchi che puntano a criptare i contenuti “attaccati”, permettendo la loro “liberazione” solo a seguito di un pagamento in criptovaluta.

È dovuto perfino intervenire il presidente Joe Biden, a dimostrazione di quanti danni sia stato capace di fare una nuova ed evoluta forma di virus informatico. Il ransomware, una tipologia di malware che agisce limitando l’accesso ai dati contenuti sui dispositivi infettati, è una forma contemporanea di “rapimento” che negli ultimi due anni è diventata sempre più comune. Un tempo arrivava via mail, o sfruttando più genericamente l’ingenuità di qualche persona nella gestione di messaggi apparentemente innocui, o insinuandosi nelle falle dei sistemi di difesa; oggi i ransomware sono sistemi per lo più automatizzati, in grado di provare svariati e differenti ingressi, fino a trovare quello giusto: basta - ad esempio - che un dipendente in smart working di un’azienda non si “slogghi” dalla rete e il ransomware trova la sua porta d’accesso al sistema per fare danni e tentare di guadagnare parecchi soldi.

Quello della Colonial Pipeline è l’evento che ha segnato un vero e proprio punto di svolta (anche se casi analoghi si erano già potuti riscontrare e analizzare in Svezia, in Irlanda, tra i tanti paesi colpiti), confermando un trend che esperti e specialisti segnalavano da tempo: a costituire i nuovi obiettivi dei ransomware sono strutture pubbliche. Prima dell’attacco alla Colonial Pipeline, le cronache americane avevano dettagliato un attacco al dipartimento di polizia in Florida (con tanto di pubblicazione di file e directory relativi a omicidi) e il Medical Center dell’Università del Vermont: a causa dell’attacco informatico l’ospedale non aveva potuto procedere con le cure chemioterapiche perché erano stati cancellati i dati dei pazienti.

Secondo Nicole Perlroth, esperta di cyber security per il New York Times, «La pandemia ha peggiorato le cose. Aziende, scuole e altre organizzazioni si sono dovute adeguare al lavoro virtuale dei dipendenti. Questo ha creato più opportunità per i criminali. Solo negli ultimi mesi negli Stati Uniti, ransomware hanno colpito grandi aziende, scuole e università, governi locali, ospedali e polizia. E stanno diventando più sfacciati. Una svolta relativamente nuova è rappresentata dai criminali che minacciano di rilasciare pubblicamente i dati delle organizzazioni se non pagano».

Nel mondo dove tutto è connesso e dove i tecno-ottimisti sognano “l’internet delle cose”, ovvero la possibilità di accedere a diversi device dal proprio cellulare, navigando su internet, prenotando cibo, gestendo le luci e il riscaldamento nelle proprie abitazioni, all’interno di future smart city nelle quali tutto sarà gestito da algoritmi, i Big Data - il motore di tutto questo - diventano ancora più rilevanti. Così come sono fondamentali per gli Stati e i governi, per monitorare la popolazione, le strutture e i servizi pubblici, i dati diventano un bene prezioso anche per le gang criminali, tese a mantenersi al passo coi tempi cercando nuove traiettorie di guadagno.

Quello dei ransomware è l’ultima tendenza in tema di pirateria informatica e non poteva che arrivare anche in Italia. Nelle scorse settimane ha fatto scalpore un attacco coordinato contro i servizi sanitari della regione Lazio, tanto più in epoca pandemica, con i nostri dati relativi a prenotazioni e vaccini, improvvisamente nelle mani di chissà chi. La reazione della politica è stata piuttosto disarmante: l’attacco è stato definito terroristico ed epocale, a dimostrazione di come questo tema, sulla bocca di tutti gli esperti da anni ormai, costituisca una sorta di fenomeno esoterico per la nostra classe dirigente. Nell’attacco che ha messo a repentaglio i nostri dati sanitari, inoltre, è stata piuttosto nebulosa anche la descrizione delle caratteristiche dell’incursione, così come non è apparso chiaro fin da subito se fosse stato chiesto o meno il riscatto. Alla fine, tutto si è risolto.

A raccontare la dinamica nel modo più preciso è stato Corrado Giustozzi, uno dei principali esperti di sicurezza informatica italiani, al sito Cybersecurity Italia: «I dati di circa 6 milioni di cittadini del Lazio - ha raccontato Giustozzi il 6 agosto - sono stati recuperati grazie al backup sulla Virtual Tape Library, con l’ultimo aggiornamento a venerdì 30 luglio, il giorno prima che il RansomEXX bucasse i sistemi informatici della Regione. E senza pagare il riscatto». In questo senso l’attacco “italiano” presenta alcune caratteristiche dissimili dai più noti tentativi di pirateria informatica avvenuti negli ultimi tempi. Secondo l’esperto, infatti, anziché criptare i dati (operazione non propriamente rapida), gli “attaccanti” avevano tentato di rendere indisponibili i back up cancellandoli o sovrascrivendoli. In questo senso, dunque, le procedure di sicurezza messe in pista dai tecnici della Regione Lazio hanno funzionato.

Quello che ha stupito è stata la “sorpresa” manifestata da molti rispetto a eventi di cui ormai esiste un’ampia letteratura, fatta di report e di cronaca, in grado di dimostrare come la cyber security sia un tema che ormai ogni governo si trova ad affrontare, essendo mutata la natura degli attacchi. Il rapporto Clusit 2021, ad esempio, fornisce un’ampia e dettagliata analisi di questo trend, non solo in Italia.

Nel 2020, “l’anno della pandemia” si è registrato il record negativo degli attacchi informatici: «a livello globale sono stati infatti 1.871 gli attacchi gravi di dominio pubblico rilevati nel corso del 2020, ovvero con un impatto sistemico in ogni aspetto della società, della politica, dell’economia e della geopolitica. In termini percentuali, nel 2020 l’incremento degli attacchi cyber a livello globale è stato pari al 12% rispetto all’anno precedente».

E qual è uno dei settori che costituisce un nuovo Eldorado per i pirati informatici? Quello della Sanità, dove «il 55% degli attacchi a tema Covid-19 è stato perpetrato a scopo di cybercrime, ovvero per estorcere denaro». La questione economica, infatti, non è secondaria: a fronte di 945 miliardi di dollari di danni generati dal solo cybercrime nel 2020 (erano 600 miliardi nel 2018), nello stesso anno la spesa globale in sicurezza informatica «è stata di 145 miliardi di dollari (di cui 1,5 miliardi in Italia)». In pratica, scrivono i ricercatori di Clusit, «per ogni dollaro investito in sicurezza dai difensori gli attaccanti hanno causato (considerando solo gli attacchi realizzati con finalità cybercriminali) 7 dollari di perdite».

E la nuova “arma” in questa guerra a bassa intensità che si sta svolgendo ormai da anni, sono proprio i ransomware, «utilizzati in quasi un terzo degli attacchi (29%), la cui diffusione è in significativa crescita (erano il 20% nel 2019), sia in termini assoluti che in termini di dimensioni dei bersagli e di ammontare dei danni». Il rapporto indica anche la tendenza degli attacchi, la loro evoluzione e la loro capacità di adattarsi al miglioramenti e all’innalzamento delle difese da parte di aziende, Stati e strutture pubbliche. Il futuro degli attacchi sarà caratterizzato dalla cosiddetta “double extortion”, ovvero i futuri attacchi ransomware non solo cifreranno i file (pronti per il riscatto) ma potrebbero anche creare «copie di sicurezza con il trasferimento sui computer dei cyber criminali» minacciando così «di procedere alla loro diffusione pubblica e/o metterli all’asta nel dark web per la vendita al miglior offerente». Una doppia estorsione: la vittima potrebbe essere indotta a pagare il riscatto «non solo per la decifratura, ma anche (e soprattutto) per evitare di vedere i propri dati aziendali, contabilità, dati della clientela, progetti, segreti industriali e quant’altro diventare di pubblico dominio».