Operano in prigioni segrete, le “ghost house”, case fantasma che ufficialmente non esistono. Ma in queste stanze vengono interrogati, imprigionati e torturati i dissidenti politici e gli attivisti per i diritti umani. Si chiamano “Niss”, acronimo di “National Intelligence and Security Services” e sono i servizi segreti del Sudan. Sono noti per essere l'architrave del potere e il braccio violento del dittatore Omar al-Bashir, che da venticinque anni governa il Sudan con il pugno di ferro e sulla cui testa pendono due mandati di arresto della Corte penale internazionale con l'accusa di genocidio, crimini di guerra e crimini contro l'umanità.

E' con questo cliente, tra gli altri, che l'azienda milanese Hacking Team ha fatto affari a partire dal 2012, vendendo la sua tecnologia, il trojan Rcs. Si tratta di un software che, come un cavallo di Troia, si installa in modo completamente invisibile nei computer e negli smartphone di un obiettivo preso di mira e ne consente la sorveglianza totale: ruba email, chat, conversazioni telefoniche e via Skype, attiva la telecamera per filmare e fotografare la vittima anche nei momenti più privati. Tutto ciò senza che la persona spiata se ne accorga.

Il 6 luglio scorso Hacking Team è stata hackerata: un diluvio di dati ed email aziendali è finito online in una database ricercabile per parole chiave, pubblicato da WikiLeaks. L'amministratore delegato della società, Davide Vincenzetti, ha dichiarato al quotidiano “La Stampa” «noi siamo i buoni», cioè quelli che, grazie alla tecnologia, fanno arrestare terroristi, mafiosi e criminali. Ma 1483 email della Hacking Team sul Sudan raccontano una società che ha fatto affari con i famigerati servizi segreti sudanesi. L'Espresso ha ricostruito il caso.

Le relazioni pericolose

E' il maggio 2012 e il Sudan è nel caos, tra repressione brutale e sanguinosi conflitti interni. La Corte penale internazionale ha emesso due mandati di arresto contro il padre padrone del Sudan, il dittatore al-Bashir, per genocidio, crimini di guerra e crimini contro l'umanità, che vanno dallo sterminio alla tortura e allo stupro. «Ciao Ale, come ti avevo accennato, le persone (i servizi segreti del Sudan, ndr) che ci hanno visitato circa tre mesi fa vorrebbero incontrarci a Khartoum. Dovremmo partire il 28 e il rientro sarebbe il 30 di maggio», scrive il manager Mostapha Maanna della Hacking Team al collega Alessandro Scarafile, l'8 maggio 2012.

Per sapere chi sono i servizi segreti sudanesi basta digitare il nome su Google per trovare decine di report di organizzazioni internazionali per i diritti umani, da Amnesty a Human Rights Watch, e di articoli giornalistici sulla fama oscura del Niss. Ma Hacking Team va dritta per la sua strada: l'affare si conclude, tanto che a settembre 2012 la società si prepara a incassare «la seconda e ultima fattura di 480.000,0 euro per il Sudan».

Nel 2012 la società richiama l'attenzione dell'opinione pubblica: l'organizzazione di Julian Assange, WikiLeaks, l'Espresso e altri media internazionali cominciano ad occuparsene. Nel settembre 2013, WikiLeaks riesce a tracciare gli spostamenti in giro per il mondo di due manager, tra cui Mostapha Maanna, mentre il Citizen Lab - un laboratorio indipendente di Toronto che fa analisi tecniche sui software di sorveglianza per individuare violazioni dei diritti umani - scopre almeno tre casi di attivisti e giornalisti spiati con il trojan della Hacking Team. Il business dell'azienda, però, va avanti: «Il nostro cliente ha due diverse installazioni, in due siti diversi (NISS-01 e NISS-02). Fino ad oggi, non hanno mai usato il sistema, abbandonandolo per sedici mesi», scrive Alessandro Scarafile il 16 gennaio 2014 in inglese, descrivendo in dettaglio tutte le attività tecniche condotte, ma facendo anche notare le gravi lacune degli agenti del Niss, privi di capacità informatiche basilari e con gravi limitazioni nella conoscenza della lingua inglese. Tuttavia, dice «il loro livello di impreparazione è uguale solo al livello della loro ospitalità e cortesia».

Nel marzo 2014, il Niss invia a Milano un gruppo di agenti per fare un corso di formazione avanzata sulla tecnologia Hacking Team: «Li porterò a Roma e a Firenze per il week end, visto che sono sempre stati gentili con la ns [nostra, ndr] società in occasione delle ns visite passate», scrive un manager della Hacking. Ma la visita è “oscurata” da nuove scoperte degli esperti del Citizen Lab, che a febbraio pubblicano un report che traccia la presenza del software in giro per il mondo, in paesi dalla fama di regimi autoritari, tra cui il Sudan. A quel punto i sudanesi chiedono spiegazioni alla Hacking Team sulle rivelazioni del Citizen Lab: l'impresa milanese prepara una relazione per il cliente, ma l'amministratore delegato, Vincenzetti, mette in guardia i dipendenti sul documento: «Contiene informazioni che se cadono nelle mani di CL [Citizen Lab, ndr] o di altri sono pericolose», scrive l'ad.

I blitz di WikiLeaks, gli articoli giornalistici, il lavoro tecnico del Citizen Lab, alla fine portano la Hacking all'attenzione delle Nazioni Unite. Il 4 giugno 2014, Hacking Team viene contattata per la prima volta dall'Onu. A scrivere è il team degli esperti incaricati dalle Nazioni Unite di vigilare sull'embargo che vige sul Sudan a partire dal 2005. Dopo decenni di atroci guerre civili e repressione brutale, costate la vita a centinaia di migliaia di civili, nel 2005 le Nazioni Unite hanno imposto un embargo sulla vendita al Sudan di armi e tecnologie che possono avere un uso militare. A vigilare che l'embargo sia rispettato è il “panel of experts” che fa rapporto direttamente al Consiglio di sicurezza delle Nazione Unite.

I detective dell'Onu

A mettere sulle tracce di Hacking Team gli esperti dell'Onu, secondo quanto affermano i documenti delle Nazioni Unite finiti tra le mail hackerate della società, è stato il report di febbraio del Citizen Lab. Quando il 4 giugno 2014, il team contatta l'azienda non sembra avere in mano nulla, se non quel documento pubblico. Gli esperti delle Nazioni Unite non accusano la Hacking Team di aver violato l'embargo contro il Sudan, semplicemente chiedono spiegazioni sulla vendita del trojan Rcs. L'azienda si barrica nel silenzio.

Mentre l'Onu bussa alle porte di Hacking Team gli uomini del Niss iniziano un'azione di pressing: chiedono all'azienda di viaggiare in Sudan per esigenze non meglio precisate, ma Hacking prende tempo e il cliente non la prende bene: «Capisco le vostre circostanze, ma non accettiamo nessuna scusa», scrivono i sudanesi, «abbiamo aspettato troppo. Ho speso una somma considerevole e non ho sfruttato il sistema finora. Per favore, fate il viaggio che avevamo precedentemente concordato», chiude con tono assertivo l'uomo del Niss. Hacking Team cerca di tenerseli buoni e un manager della Hacking scrive al cliente del Niss arrabbiato: «Vorremmo informarvi che per noi è un piacere farvi visita, per tante ragioni, non solo per il business, ma anche per la vostra ospitalità. Mi dispiace di non aver incontrato lei e il suo team, perché abbiamo passato bei giorni qui a Milano, Roma e Firenze e io sono stato e sono entusiasta di incontrarvi».

Il Niss non molla: ad agosto torna alla carica con la richiesta di una visita e Hacking Team sembra non capire per quale motivo, visto che avevano «ripristinato l'intero funzionamento del sistema qualche mese fa», operando da remoto, ma in ogni caso l'azienda decide di tenere la richiesta in “standby” «per problemi autorizzativi a viaggiare nel paese». Il cliente sudanese insiste. E l'azienda cerca di rispondere con garbo, perché «ricordiamoci che il prox [prossimo, ndr] anno abbiamo una maintenance [un servizio di assistenza, ndr] da rinnovare», scrive la Hacking, il 25 settembre 2014.

Dall'Onu, intanto, arrivano altre due richieste di chiarimenti per la Hacking Team, una il 5 agosto e l'altra il 26 settembre, che continuano a cadere nel vuoto. A ottobre 2014, l'Europa si sveglia: finalmente approva una nuova legislazione sull'esportazione dei materiali dual-use: le tecnologie che possono essere usate sia per fini civili che militari. Il nuovo regolamento europeo entra in vigore il 31 dicembre 2014: da quel momento il trojan Rcs della Hacking Team diventa un prodotto dual-use, per esportarlo servono particolari autorizzazioni. «L'Unione Europea avrebbe dovuto prendere misure appropriate molto prima», racconta a l'Espresso la parlamentare europea olandese Marietje Schaake, che tanto ha lavorato sul problema delle tecnologie per la sorveglianza e che ha appena presentato un'interrogazione alla Commissione europea sul caso Hacking Team e sulle vendite dell'azienda al Sudan e alla Russia.

I sudanesi, comunque, non demordono. A novembre 2014, chiedono di nuovo assistenza tecnica

alla Hacking Team. L'azienda, però, sta discutendo «con il ministero le limitazioni alle esportazioni nei vari paesi e questo è quello più sensibile al momento», il cliente è stato quindi «unofficially-sospeso, on-hold». Il 23 dicembre, l'Onu torna all'attacco, per la quarta volta, chiedendo spiegazioni sugli affari della società in Sudan. Solo il 26 dicembre l'amministratore delegato scrive al suo avvocato, Alessandra Tarissi: «A questo punto potremmo rispondere che anche se l'avessimo servito, il cliente, avremmo terminato il supporto del prodotto rendendolo nullo immediatamente».

A rispondere, il 16 gennaio di quest'anno – mentre il Sudan è ancora una volta sprofondato nella repressione più nera – è l'ambasciatore italiano alle Nazioni Unite, Sebastiano Cardi, che fa presente all'Onu che Hacking Team attualmente non ha rapporti di business con il Sudan. Cinque giorni dopo questa lettera, però, dalle comunicazioni aziendali risulta che Hacking Team abbia ricevuto una nuova richiesta di assistenza dal Niss, a cui la società si prepara a rispondere che le regole europee per le esportazioni sono cambiate e il cliente dovrà adeguarsi ad esse.

L'Onu non sembra affatto soddisfatta della risposta ottenuta tramite l'ambasciatore Cardi: Hacking Team ha dichiarato di non avere rapporti di affari in essere con il Sudan, ma in passato ne ha avuti? Né gli esperti sembrano concordare con l'azienda che il trojan Rcs non sia un'arma: «per come la vede il panel», scrive il team delle Nazioni Unite, «tale software è perfettamente idoneo a supportare operazioni di intelligence elettronica militare (Elint)». Per l'Onu il trojan potrebbe ricadere tra le tecnologie militari vietate dalle sanzioni al Sudan.

L'Espresso ha contattato il team delle Nazioni Unite incaricato di vigilare sulle sanzioni in Sudan. Abhai Kumar Srivastav, che coordina il team, ha dichiarato: «Il panel non commenta sulle indagini, che sono materiale confidenziale. I risultati delle indagini del panel, sotto il presente mandato, saranno presentati al Consiglio di sicurezza [dell'Onu] all'inizio del prossimo anno».

Subito dopo l'hackeraggio, l'Espresso ha interpellato Hacking Team chiedendo conto di clienti come i servizi segreti del Sudan. L'addetto alle relazioni esterne di Hacking Team, Eric Rabe, ha risposto che «anche se alcuni governi sono profondamente criticati da alcuni attivisti, possono avere un'esigenza assolutamente legittima di ottenere la nostra tecnologia. Per esempio, un tale stato, anche se è oggetto della reazione degli attivisti, può comunque essere un terreno di coltura per i terroristi. La tecnologia Hacking Team è particolarmente utile per scoprire e perseguire i terroristi».

Tra il 2012 e il 2014, gli anni dei rapporti documentati tra Hacking Team e il Niss, i servizi sudanesi hanno portato avanti arresti di massa di studenti, attivisti, giornalisti, oppositori politici. A dicembre 2014, Amin Mekki Medani, eminente attivista sudanese dei diritti umani, è stato arrestato. L'accusa? Terrorismo. E negli ultimi mesi, i servizi del Niss hanno messo in atto una repressione durissima contro almeno nove giornali. Povertà estrema, violenza e terrore sono le cause che spingono i sudanesi a scappare e a rischiare di morire con eritrei, somali, siriani, sulle nostre coste.

Mondo

29 luglio, 2015Le intercettazioni rese pubbliche dall'organizzazione di Assange hanno fatto emergere come i famigerati Niss sudanesi acquistassero da loro prodotti che consentivano la sorveglianza totale dei propri cittadini

Gli affari di Hacking Team in Sudan: vendeva tecnologia ai servizi segreti

LEGGI ANCHE

L'E COMMUNITY

Entra nella nostra community Whatsapp

L'edicola

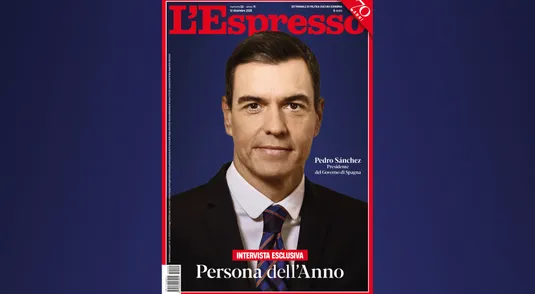

Pedro Sánchez Persona dell'Anno - Cosa c'è nel nuovo numero de L'Espresso

Il settimanale, da venerdì 12 dicembre, è disponibile in edicola e in app